14日,国家计算机病毒应急响应中心曝光了美国用来攻击外国机密的主战网络武器“NOPEN”。多年跟踪分析全球APT(Advanced Persistent Threat)攻击活动的安天科技集团15日在接受《环球时报》记者采访时,进一步揭露了美国网络攻击活动的十大作战特征,透露美国美方将网络空间仅仅视为实现窃取机密的渠道之一,美方采用人力、电磁和网络空间作战相结合的方式,以达到其最优的攻击效果。面对美国的攻击能力,没有安全的系统。

美国国家安全局(NSA)建立了系统的网络攻击平台和标准化的攻击设备库。NSA 下属的特别行动办公室 (TAO) 是这些攻击设备的主要用户。这个办公室下有五个。安天科技集团副总工程师李博松告诉环球时报,ANT部门拥有不少于48种网络攻击设备,“ANT攻击设备家族是美国在2008年前后批量安装的攻击设备系统,基本涵盖主流桌面主机、服务器、网络设备、网络安全设备、移动通信设备等。设备形态包括恶意代码payload , 计算机外围设备、信号通信设备等。这些设备可以组合使用,以实现复杂的攻击目标。,软件设备主要用于在各种IT设备系统中植入持久性后门,其目的是长期潜伏美国曾利用震网病毒成功入侵伊朗布什尔核电站时间,窃取信息;有的硬件设备伪装成电脑外设,有的以独立硬件设备的形式出现,用于恶意代码注入、建立二级控制和信息返回通道等。”

另一个部门,DNT 的攻击设备,包括 Fuzzbunch 漏洞攻击平台和 DanderSpritz 远程控制平台。“这些攻击设备涉及大量系统级0day漏洞利用工具和先进的后门程序,体现了美国超强的0day漏洞储备能力和攻击技术水平。”李博松说,“美国在网络方面的优势攻击设备源于其试图覆盖所有主流IT场景,多年来持续巨额的资金投入,以及美国主要IT公司的深入信息共享支持。。”

在分析美方相关武器和攻击行动的基础上,安天总结出美方网络攻击行动的十大特点,李博松对其中的一些特点进行了阐述。

一是全面开展前期调查和信息收集。例如,在2010年7月的“Stuxnet”蠕虫攻击中(Stuxnet是一种攻击工业系统的病毒,它通过构造阀门超压和改变旋转速度来破坏铀离心机系统。它是世界上第一个网络“超级破坏性武器” ”,据称导致伊朗超过2/3的离心机受损,随后在全球范围内传播和感染了45000多个网络端点),美国在袭击伊朗核设施之前经历了4年多的准备,美国已经彻底渗透到伊朗的基础工业机构,包括设备制造商、供应商、软件开发商等,

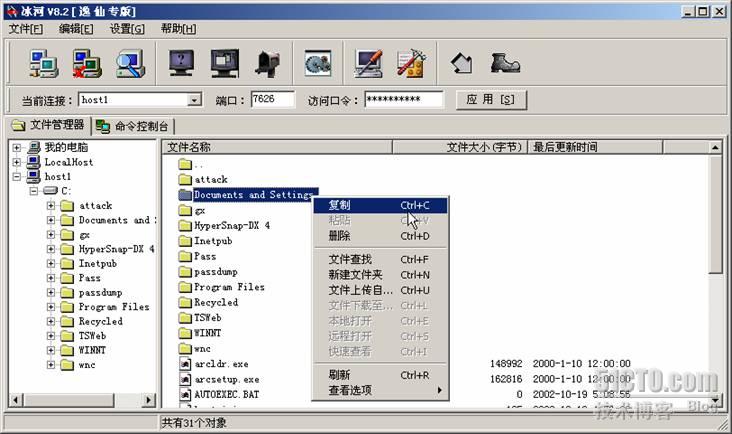

其次,超强的边境穿透能力。美国在网络防火墙、路由器、交换机、VPN等网络设备中有丰富的0day漏洞储备,可以暗中穿透控制边界和网络设备,转发流量,以此作为对网络的持续攻击内部网络。目标的中继站。例如,在对中东最大的 SWIFT 服务提供商 EastNets 的攻击中,美国先后入侵了外层 VPN 防火墙和内层企业防火墙,并在防火墙上安装了木马。)

第三,美国实现了人力、电磁和网络空间作战的结合。美方仅将网络空间视为窃取机密的渠道之一,将人与电磁手段相结合美国曾利用震网病毒成功入侵伊朗布什尔核电站时间,以达到最佳的攻击效果。例如代号为Water Pit Viper I的设备,基于USB接口集成了木马注入和数据无线返回机制。据资料显示,最大通讯距离可达8英里。

四、突破物理隔离网络的超强能力。美国在劫持物流链和人为引入的基础上,利用外围设备和辅助信号装置建立桥头堡,搭建第二条电磁通道,突破物理隔离网络。例如,在Stuxnet攻击中,根据相关信息,荷兰情报机构人员进入现场,将带有Stuxnet病毒的USB设备连接到隔离的内网进行攻击。

第五,恶意代码payload基本覆盖所有操作系统平台。在曝光的美国攻击中,已经发现了各种操作系统平台样本,如Windows、Linux、Solaris、Android、OSX、iOS等。面对美国的攻击能力,可以说没有安全的系统。

六是广泛使用无文件实体技术,通过直接内存加载执行或建立隐藏磁盘存储空间的方式对样本进行隐藏,同时通过固件等方式实现更多的隐藏持久化。例如,DanderSprit 木马框架包括用于编写硬盘固件的组件。在攻击过程中,木马被写入满足预设条件的主机的硬盘固件中。即使用户重装系统,木马仍然可以重装。

李波松表示,网络安全保护工作要直面威胁、直面威胁,充分认识网络安全面临的风险挑战的高度严重性,深入贯彻落实国家安全总体观,以高度的姿态发展网络安全。维护国家主权、安全和发展利益。保卫工作。