2010 年 6 月,白俄罗斯安全公司 VirusBlokAda 受邀为一些伊朗客户检查系统,调查他们计算机的崩溃和重启情况。技术人员在客户端计算机上发现了一种新蠕虫。根据病毒代码中出现的特征词“stux”,新病毒被命名为“Stuxnet”关于震网病毒破坏伊朗错误的是,并被添加到公共病毒库中,供行业专业人士研究。这是第一次发现“震网”。

起初,研究人员认为它只是数千种流行病毒中的一种。世界上每天都有新的病毒出现,其中大部分是青少年的恶作剧,少数是犯罪分子用来窃取个人信息的工具。Stuxnet 病毒可能只是其中之一,但进一步的研究却让他们目瞪口呆。目瞪口呆:Stuxnet 比人们预期的要复杂得多。它是当时发现的最微妙和最复杂的病毒之一。

最奇怪的是,该病毒居然包含了两次针对西门子工控软件漏洞的攻击,这在当时的病毒中是绝无仅有的。从互联网的角度来看,工业控制是一种类似恐龙的技术。古老的通讯方式、孤立的网络连接、庞大的系统规模、缓慢的技术变革,让工业控制系统看起来与互联网完全不同。没有人曾想过,在互联网上传播的病毒也可以应用于工业系统。

后来,随着越来越多的专家投入到它的分析中,它的面纱逐渐被揭开——它与过去流行的病毒完全不同。这是全球首例针对工控系统的病毒!更准确地说,是专为伊朗纳坦兹核电站量身定做的病毒武器。

2006年,伊朗违反此前签署的协议,重启核计划。它在纳坦兹核电站安装了大量离心机,以浓缩铀并为进一步的核武器准备原材料。但令伊朗感到意外的是,核电站运行极不稳定,离心机故障率居高不下,核武器急需的浓缩铀无法生产。技术人员反复检查,未发现任何故障原因。离心机出厂时明显质量合格,但一旦投入使用,马上就会磨损损坏。伊朗的核技术是从巴基斯坦买的,巴基斯坦的核技术是从法国偷来的,但法国和巴基斯坦都没有出现过如此高的离心机故障率。伊朗人实在想不通到底出了什么问题。直到“震网病毒”被发现,伊朗人才知道“震网病毒”是这一切的幕后黑手。

根据后来的研究,震网病毒早在2006年就已经渗入纳坦兹核电站,到2010年为止,已经渗入伊朗核电站五年。因为震网病毒,伊朗的核计划至少被推迟了两年。 .

2008年4月8日,伊朗总统内贾德视察纳坦兹核电站。这张照片无意中暴露了核电站的问题。左下角的屏幕显示了一组绿点,每个绿点代表一个离心机。表示两台离心机出现故障。

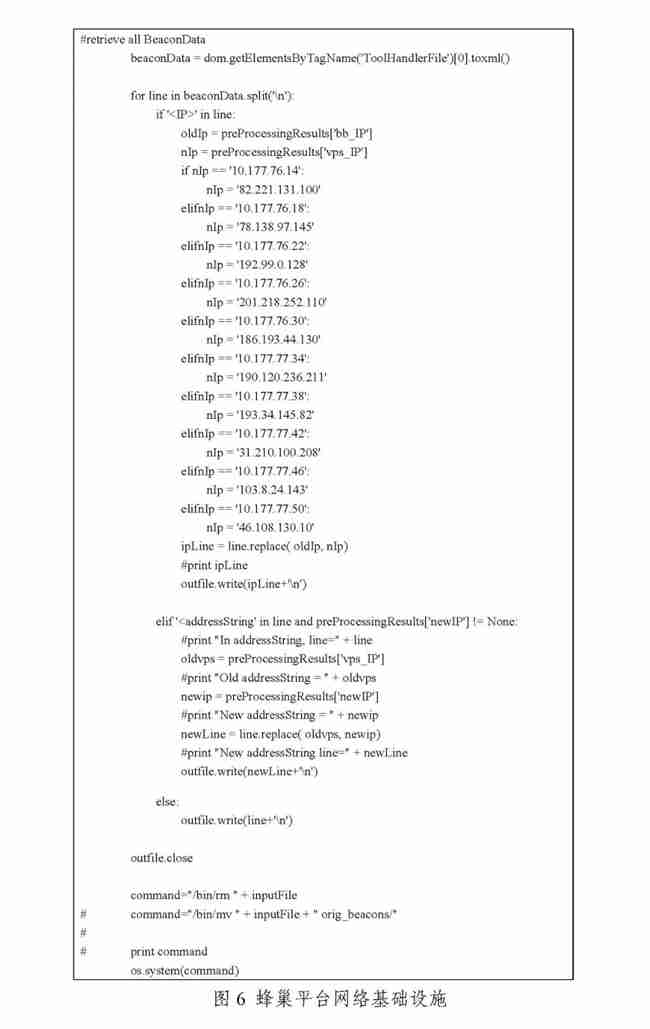

研究人员在病毒代码中发现了一个阵列来描述离心机的级联。数组的最后一位数字是:20、24、20、16、12、8、4。如果放大上面总统巡视的图片左下角,可以看到有一排小图片底部的灰色柱子,红色箭头所指的地方。这些小柱子将上面的绿点分成若干块,从右到左数,每块包含的柱子数量为1、2、3、4、5、6、5。每柱子包含4台离心机。因此,从这张图可以看出,纳坦兹核电站的离心机是级联的,从左到右正好是20、24、20、16、12、8、4,和描述的完全一样Stuxnet 病毒!

可以看出关于震网病毒破坏伊朗错误的是,震网是专门为伊朗纳坦兹核电站设计的。其开发团队不仅包括软件和网络专家,还包括工业控制和核武器专家。掌握了纳坦兹的设计图纸。

Stuxnet 的攻击手段也非常狡猾。当它渗入核电站时,它可能会造成一场轻松的工业灾难,一举摧毁整个工厂。但它并没有立即攻击,而是悄悄潜伏,每隔一个月才会攻击一次。在攻击过程中,它首先会修改来自西门子工业控制系统的数据,使离心机看起来运行正常。但在幕后,它显着提高了离心机的转速,迫使其运行在临界速度之上,迅速摧毁了一台离心机。

这时,如果走到被攻击的离心机旁边,会听到机器的转动声音明显异常,其声音频率远高于正常状态。但是工厂里有数百台离心机同时运行,巨大的背景噪音往往掩盖了单台离心机的问题,不仔细听根本无法察觉。更有什者,由于背景噪音太大,工程师们带着耳罩进入车间,根本看不出有什么细微的差别。他们一般还是从控制系统的屏幕上监控工厂的状态,而Stuxnet病毒已经控制了监控系统,向操作员显示一切运行正常。

这是一种更复杂的策略,它使伊朗人处于逃亡状态。全新的离心机装进厂里,没多久就损坏了。日常的生产工作变成了对离心机的不断更换。纳坦兹核电站始终未能形成稳定的浓缩铀生产能力。伊朗人更换了几批工程师,但一直没能找到问题的原因,Stuxnet病毒太隐蔽了(即使在Stuxnet病毒暴露多年后,最新的Windows仍将其视为一个合法的程序),他们从来没有发现工厂已经被病毒入侵,他们仍然盲目地认为是离心机的质量问题,白丢了几年。

即便如此,伊朗强烈否认其核电站遭到袭击。当然,外界也不得而知,伊朗是真的认为自己的工厂是稳固的,还是因为一些宣传策略而拒绝承认。